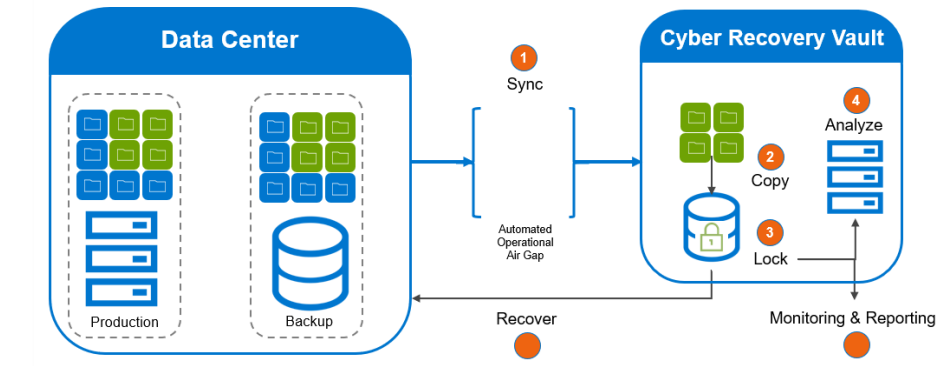

En el contexto de la ciber-resiliencia, un "Clean Room" también conocido como "Cuarto Limpio", es un entorno digital aislado y seguro utilizado para recuperarse después de un ciberataque. Esta estrategia puede ser parte de un plan de recuperación de desastres o contingencia informática. Por lo general, este entorno tiene la última copia segura de los datos y sistemas esenciales de la organización y está aislado de otros sistemas para evitar la propagación de malware u otras amenazas de seguridad. En el caso de un incidente cibernético, la organización puede recurrir a este entorno "limpio" para restablecer sus sistemas sin temor a que estén comprometidos. A menudo, este enfoque se utilizan para gestionar el riesgo de ataques de ransomware, donde una infección puede propagarse rápidamente a través de los sistemas conectados. Es importante recalcar que el mantenimiento de un "cuarto limpio" para la ciber resiliencia implica un esfuerzo continuo. Dicho entorno debe mantenerse actualizado con regularidad para reflejar los cambios actuales en los sistemas y los datos de la organización. Esto garantiza que, en caso de necesidad, las operaciones puedan reanudarse con la menor interrupción posible.

BOVEDA DE DATOS

"Ultima línea de defensa para la resiliencia organizacional".

necesitas resolver una inquietud o consultoria personalizada, dejanos tus datos y te CONTACTAREMOS

Equipo ASESOR

OSCAR QUINTERO GOMEZ

CEO & STRATEGIC MANAGER

+57-3113016544

ALVEIRO QUINTERO

CIDO

+57 3174393458

ENTERPRISE ACCOUNT MANAGER

Enterprise Account Manager

+57 3005280986

James Machado

CMO

+57 3136146481

Preguntas Frecuentes

La ubicación del clean room para recuperación antiransomware debe abordar las necesidades específicas de seguridad y control ambiental. Aunque la ubicación exacta puede variar en función de los requisitos y las regulaciones específicas de la organización, aquí hay algunas consideraciones generales:

1. Aislamiento: El clean room para recuperación antiransomware debe estar físicamente separado de la infraestructura principal de TI y sistemas vulnerables. Esto minimiza el riesgo de que el ransomware se propague y afecte a los sistemas críticos.

2. Acceso controlado: La ubicación debe permitir un control estricto del acceso físico, lo que significa que solo las personas autorizadas y capacitadas deben poder ingresar al clean room. Esto ayuda a prevenir intrusiones no deseadas y asegura la integridad de los datos y sistemas que se están recuperando.

3. Protección contra contaminación: Es fundamental que la ubicación minimice cualquier riesgo de contaminación. Esto incluye áreas libres de polvo y partículas, control de la temperatura y la humedad, y una barrera efectiva contra la entrada de contaminantes externos.

4. Infraestructura de seguridad: La ubicación debe contar con medidas de seguridad físicas adecuadas, como cámaras de vigilancia, alarmas contra incendios y sistemas de detección y prevención de intrusiones para garantizar la protección de los sistemas y datos recuperados. 5. Conectividad adecuada:

Asegúrate de contar con una infraestructura de red confiable y conexiones de alta velocidad para permitir la recuperación rápida y eficiente de los sistemas y datos respaldados.

6. Controles ambientales: La ubicación debe tener capacidad para controlar y mantener condiciones ambientales específicas requeridas para la recuperación, como control de temperatura, humedad y calidad del aire.

7. Capacidad de escalamiento: Asegúrate de que el clean room tenga la capacidad para expandirse y ajustarse a las necesidades futuras de recuperación antiransomware a medida que la organización crece.

Estas son consideraciones generales y es recomendable consultar con expertos en seguridad de la información y profesionales de TI para determinar la ubicación más adecuada para el clean room de recuperación antiransomware en función de las necesidades específicas de tu organización.

Si solo retienes tus respaldos en una Bóveda de datos durante 30 días, podrías enfrentar varios riesgos:

1. Pérdida de datos: Si ocurre una falla en tu sistema o un error humano que cause la pérdida o corrupción de tus datos, no tendrás acceso a versiones anteriores más allá de los 30 días. Recuerda que se estima que el tiempo entre la infeccion y el ataque es de 180 días Aproximadamente.

2. Ransomware: Si eres víctima de un ataque de ransomware, en el que los hackers cifran tus datos y te exigen un rescate para desbloquearlos, correrías el riesgo de perder tus datos si no puedes recuperarlos dentro del periodo de retención de 30 días.

3. Cumplimiento legal y regulatorio: En algunos casos, podría ser necesario retener tus datos durante un período específico debido a requisitos legales y regulatorios. Si no cumples con estos requisitos, podrías enfrentar sanciones o penalidades.

4. Recuperación ante desastres: En caso de un desastre natural, como un incendio o una inundación, la Bóveda de datos podría no ser accesible y podrías perder tus datos si no los has respaldado en otro lugar seguro. En general, tener un periodo de retención de solo 30 días conlleva el riesgo de perder datos importantes y no estar preparado para situaciones de emergencia o cumplimiento legal.

Se recomienda evaluar tus necesidades específicas de retención de datos y establecer un plan de respaldo adecuado en consulta con profesionales de seguridad de datos y asesores legales.

El tiempo que debes retener tus respaldos en una Bóveda de datos puede variar dependiendo de tus necesidades y requisitos legales y regulatorios. Sin embargo, a menudo se recomienda retener los respaldos durante al menos seis meses a un año. Esto permitirá que tengas acceso a versiones anteriores de tus datos en caso de pérdida o corrupción de los mismos.

Además, también es recomendable realizar copias de respaldo periódicas para asegurar que estén actualizadas. Si tienes necesidades específicas o requisitos legales, es recomendable consultar con un experto en seguridad de datos o asesor legal para obtener orientación personalizada.

Una estrategia de respaldo y protección de datos efectiva debe incluir los siguientes elementos clave:

1. Evaluación de riesgos: Realiza una evaluación exhaustiva de los riesgos y amenazas que pueden afectar tus datos. Identifica los posibles escenarios de pérdida de datos, como fallos de hardware, errores humanos, ataques cibernéticos, desastres naturales, entre otros.

2. Políticas y procedimientos de respaldo: Establece políticas claras y procedimientos documentados para respaldar tus datos de manera regular y consistente. Define la frecuencia, ubicación y tipo de respaldo que se llevará a cabo, teniendo en cuenta la criticidad de los datos y los requisitos legales o regulatorios.

3. Selección de tecnología de respaldo: Elije la tecnología de respaldo adecuada que cumpla con tus necesidades y requisitos. Esto puede incluir la selección de un software de respaldo confiable, así como la elección de sistemas de almacenamiento como discos duros externos, servidores dedicados o servicios en la nube.

4. Realización de copias de seguridad incremental y completa: Implementa una combinación de copias de seguridad incrementales y completas. Las copias de seguridad incrementales solo respaldan los cambios realizados desde la última copia de seguridad, mientras que las copias de seguridad completas respaldan todo el conjunto de datos. Esto permite una eficiencia en el almacenamiento y en la restauración de datos.

5. Almacenamiento seguro y separado: Asegúrate de que tus copias de seguridad estén almacenadas de manera segura y separada de la ubicación principal de tus datos. Esto puede incluir la utilización de sistemas de almacenamiento externos, cajas de seguridad, Bóveda, o servicios de almacenamiento en la nube con cifrado.

6. Verificación regular de la integridad de los respaldos: Realiza pruebas periódicas de restauración para verificar la integridad de tus copias de seguridad. Asegúrate de que tus datos se puedan restaurar correctamente y que puedas recuperar toda la información necesaria en caso de una pérdida de datos.

7. Asignación de responsabilidades y capacitación: Designa a personas responsables de la gestión y supervisión de la estrategia de respaldo y protección de datos. Proporciona la capacitación necesaria para garantizar que comprendan los procesos y procedimientos y puedan actuar rápidamente en caso de incidente.

8. Actualización y mejora continua: Revisa y actualiza regularmente tu estrategia de respaldo y protección de datos para asegurarte de que esté alineada con los cambios en tu infraestructura, tecnología y riesgos de seguridad. Incorpora las lecciones aprendidas y las mejores prácticas para mejorar continuamente el sistema de respaldo y protección de datos.

Recuerda considerar también la implementación de medidas de seguridad adicionales, como cifrado de datos y soluciones de detección y prevención de intrusiones. Cada organización tendrá requisitos y necesidades específicas, por lo que es importante adaptar la estrategia de respaldo y protección de datos según tus circunstancias particulares.

Para mitigar el riesgo de que tus respaldos sean afectados por ransomware, puedes seguir las siguientes medidas de seguridad:

1. Asegura una Segregación de redes: Mantén tus sistemas de respaldo y almacenamiento completamente separados de la red principal de tu organización. Esto significa que si tu red principal se ve comprometida, los sistemas de respaldo no estarán directamente expuestos al ransomware.

2. Implementa una estrategia de respaldo en capas: El modelo 3-2-1-1 sugiere una combinación de diferentes métodos de respaldo, como copias de seguridad en la nube, copias de seguridad en dispositivos externos y almacenamiento en cintas. Esto garantizará que si una copia de seguridad se ve comprometida, aún tendrás otras opciones para recuperar tus datos. ( Ver Blog Modelo de respaldo 3-2-1-1.)

3. Realiza copias de seguridad periódicas: Establece un cronograma regular para realizar copias de seguridad de tus datos importantes. Cuanto más frecuente sea el respaldo, menor será el riesgo de que tengas que depender de una única copia que pueda estar comprometida.

4. Verifica la integridad de las copias de seguridad: Asegúrate de que tus copias de seguridad estén realizando correctamente y sean accesibles. Realiza pruebas periódicas de restauración para comprobar que los datos respaldados se puedan recuperar de manera correcta. Ver Blog Modelo de respaldo 3-2-1-1-0)

5. Separa las credenciales de acceso a los respaldos: Asegúrate de que las credenciales de acceso a los sistemas de respaldo sean distintas de las utilizadas para la red principal. Esto ayudará a evitar que los atacantes puedan acceder directamente a los respaldos utilizando las credenciales comprometidas.

6. Protege los sistemas de respaldo con soluciones de seguridad: Utiliza soluciones de seguridad actualizadas, como antivirus y antimalware, en los sistemas de respaldo y almacenamiento para detectar y prevenir cualquier intento de ransomware.

7. Educa a los empleados: Capacita a los empleados sobre las mejores prácticas de seguridad cibernética, incluyendo cómo reconocer correos electrónicos de phishing y cómo evitar la descarga de archivos o hacer clic en enlaces sospechosos que podrían contener ransomware.

8. Mantén tus sistemas actualizados: Instala las últimas actualizaciones y parches de seguridad en tus sistemas de respaldo y en todos los dispositivos conectados a la red organizativa. Estas actualizaciones pueden contener correcciones de seguridad importantes que ayudarán a proteger tus sistemas contra amenazas conocidas.

Recuerda que la seguridad cibernética es un esfuerzo continuo. Permanece vigilante y actualizado sobre las últimas amenazas y medidas de seguridad para proteger tus respaldos de datos del ransomware.

Afrontar un ataque de ransomware puede ser una situación estresante, pero es importante actuar de manera organizada y rápida para minimizar el impacto y recuperar la situación.

Aquí tienes algunos pasos que puedes seguir para la recuperación después de un ataque de ransomware:

1. Aísla el sistema afectado: Desconecta inmediatamente el sistema infectado de la red para evitar la propagación del ransomware a otros dispositivos en la red. Esto puede implicar desactivar el Wifi, desconectar cables de red o apagar el dispositivo afectado.

2. Identifica el tipo de ransomware: Si es posible, determina el tipo específico de ransomware con el que ha sido infectado. Esto puede ayudar a buscar soluciones o herramientas de descifrado específicas que puedan estar disponibles.

3. Reporta el incidente: Notifica a tu equipo de seguridad de la información o al departamento de TI sobre el ataque de ransomware. Ellos podrán tomar acciones adicionales y seguir los protocolos de respuesta a incidentes establecidos.

4. Evalúa el alcance del daño: Determina el alcance del ataque y evalúa qué archivos o sistemas han sido comprometidos. Esto ayudará a priorizar la recuperación y restauración de los datos esenciales.

5. Restaura desde copias de seguridad: Si cuentas con copias de seguridad actualizadas y seguras, utiliza esas copias para restaurar los datos y sistemas afectados. Asegúrate de que las copias de seguridad estén libres de ransomware antes de restaurarlos.

6. Considera la asistencia de profesionales en ciberseguridad: En situaciones graves de ataque de ransomware, puede ser útil buscar la asistencia de profesionales en ciberseguridad o empresas especializadas que puedan proporcionar soporte técnico y opciones de recuperación adicionales.

7. Actualiza y refuerza las medidas de seguridad: Una vez que hayas recuperado tus sistemas, revisa y refuerza las medidas de seguridad existentes para prevenir futuros ataques. Esto puede incluir parchear vulnerabilidades, fortalecer contraseñas, implementar soluciones de seguridad actualizadas y capacitar a los empleados sobre las mejores prácticas de seguridad informática.

Recuerda que cada situación de ataque de ransomware puede ser única, por lo que es importante adaptar los pasos de recuperación según tu situación específica. Además, considera establecer y mantener un plan de respuesta a incidentes actualizado para estar preparado para futuros ataques.

Una bóveda de datos puede estar ubicada tanto en un lugar local como en un sitio remoto fuera de la ubicación principal de una empresa. La elección de la ubicación depende de varios factores, incluyendo la naturaleza de los datos y los requisitos de seguridad de la empresa. Aquí hay consideraciones clave para cada opción:

1. Bóveda de datos local: Almacenar datos en una bóveda local significa que están ubicados físicamente en las instalaciones de la empresa. Esto proporciona un mayor control y acceso directo a los datos. Algunas consideraciones importantes incluyen: - Control directo: La empresa tiene control directo sobre los sistemas de almacenamiento y seguridad de los datos. - Acceso más rápido: Al estar local, el acceso a los datos puede ser más rápido y más inmediato. - Mayor riesgo de pérdida: La bóveda local puede ser susceptible a eventos como desastres naturales, fallos de hardware o daños físicos, lo que aumenta el riesgo de pérdida de datos.

2. Bóveda de datos remota fuera de sitio: Almacenar los datos en una bóveda de datos remota puede proporcionar un nivel adicional de seguridad y mitigar riesgos asociados con eventos locales. Algunos puntos a considerar son: - Mayor seguridad: Los proveedores de servicios de almacenamiento en la nube suelen tener medidas de seguridad más avanzadas en comparación con una instalación local. - Mayor fiabilidad: Almacenar los datos fuera del sitio principal puede brindar protección contra eventos como desastres naturales, incendios u otros problemas que podrían afectar la ubicación principal. - Dependencia de conexión a internet: Para acceder a los datos en una bóveda remota, se requiere una conexión a Internet estable. Si la conexión se interrumpe, puede haber un impacto en el acceso y la continuidad del negocio.

En última instancia, la elección entre una bóveda de datos local o remota fuera de sitio dependerá de la estrategia de la empresa, su apetito de riesgo, la importancia de los datos, los requisitos de seguridad y la disponibilidad de recursos. En muchos casos, una combinación de ambas opciones puede ser la mejor solución, utilizando un enfoque híbrido que aproveche los beneficios de cada enfoque.

Resumen de la Solución